Brisanter denn je ist die Herausforderung an Unternehmen Vermögenswerte, sensible Informationen und Daten sowie IT-Systeme vor zunehmenden Cyber-Angriffen zu schützen. Nicht zuletzt auch wegen der hohen Kosten durch mögliche Angriffe.

Daher sind Cyber Security Tools ein Muss für die Cyber-Sicherheit und den Datenschutz eines Unternehmens und dessen Angestellte. Das Ziel von Cyber Security Tools: das IT-Netzwerk, das IT-System und sämtliche Anwendungen vor möglichen Cyber-Angriffen zu schützen. Unbefugter Datenzugriff, Cyber-Attacken und Identitätsdiebstahl sollen so möglichst vermieden werden.

Wie wichtig ist Cyber Security?

Mit der zunehmenden Vernetzung der Welt – Industrie 4.0, Internet der Dinge (IoT), neue digitale Arbeitswelten – genießen wir ein Vielfaches an Freiheit. Aber gleichzeitig steigt auch die Gefahr der Angriffe, der Cyber-Angriffe. Nach wie vor wird das Thema Cyber Security in einigen Unternehmen stiefmütterlich behandelt. Doch was nützt ein top digitalisierter Produktionsprozess, wenn es für einen Hacker ein leichtes ist über die ans Internet angebundene Kaffeemaschine sensible Daten abzufangen? Was nützt ein smartes Home, um Zeit für die schönen Dinge im Leben zu haben, wenn die Bewohner jederzeit damit rechnen müssen gehackt zu werden?

Hier ist der Widerspruch offensichtlich: Welche Vorteile hat eine umfassende Vernetzung, wenn, wenn die Ausfallzeiten nach einem erfolgreichen Cyber-Angriff nicht minimiert oder gar eliminiert werden können?

Der beste Schutz vor Cyber-Angriffen sind Cyber Security Tools. Welche Arten es davon gibt, beleuchten wir jetzt.

Cyber Security Tools Kategorien

Folgende Arten von Cyber Security Tools können unterschieden werden:

- Network Security Monitoring Tool

Netzwerksicherheitstools überwachen den Netzwerkverkehr. Sobald bekannte und/oder unbekannte Sicherheitsbedrohungen erkannt werden senden sie Warnungen an das IT-Sicherheitsteam. Diese können diverse Untersuchungen durchführen zum Schutz von Daten, dem Eindämmen des Schadens und um den normalen Betrieb weder aufzunehmen. - SOAR Software

In Anbindung mit einem SIEM Tool reagiert ein SOAR wenn eine mögliche Sicherheitsbedrohung festgestellt wird. Anhand vordefinierter Prozesse wird das entsprechende Sicherheitsteam über die Informationen informiert. Durch die Orchestration bietet es viele Möglichkeiten, Prozesse und Workflows zu optimieren. - Encryption Tools

Diese Tools verschlüsseln Daten und Datenträger vor unbefugtem Zugriff. - Web Vulnerability Scanning-Tool

Ein Vulnerability Management Tool scannt IT-Systeme und dessen Netzwerke auf Schwachstellen hin, mögliche Sicherheitslücken zu identifizieren. - Packet Sniffer

Sie überwachen Daten innerhalb eines Netzwerks und sind ein Teil des Security Monitorings. Dabei untersuchen sie fließende Datenpakete, die sich in einem Netzwerk oder einem Netzwerk und dem globalen Internet bewegen. - Antiviren-Software

Schadsoftware wird von diesen Programmen selbstständig gefunden und entfernt. Teilweise verhindern sie auch Angriffe und ein Infizieren solcher Schadsoftware. Das setzt aber voraus das die Schadsoftware bereits bekannt ist bzw. ein verdächtiges Verhalten festgestellt wird. Häufig werden hier auch Quarantänemechanismen benutzt. - Firewall

Eine Firewall ist ein IT-System, das Datenverkehr analysiert, weiterleitet oder wenn nötig blockiert. Eine Firewall gibt es in unterschiedlichen Ausprägungen, von einfachen Portfiltern bis hin zu Systemen die auch den Inhalt der Pakete analysieren. - PKI

PKI steht für „Public Key Infrastruktur“. Digitale Zertifikate können ausgestellt, verteilt und überprüft werden. Dazu kommen noch die notwendigen Prozesse. Somit ist ein sicherer und verschlüsselter Austausch von Daten im Internet gewährleistet. - Managed Detection Services

Ein Managed Detection Service bietet Threat Intelligence, Threat Hunting und Analysis in Einem.

Nachfolgend wollen wir Ihnen einige Cyber Security Tools vorstellen.

Wenn es um Ihre sensiblen Daten und den Schutz Ihres Systems geht, sorgt nur die Kombination aus mehreren Tools, Verfahren, Mindset und Awareness sorgt für Sicherheit.

Cyber Security Tools im Vergleich

The HiveProject

The HiveProject ist ein Security Incident Response Tool aus dem Open Source Bereich – eng integriert mit der MISP (Malware Information Sharing Platform). SOC- and CERT Analysten können alle Information in Echtzeit sehen. Ereignisse oder Vorfälle, die von MISP gemeldet werden können sofort importiert und untersucht werden.

Phantom

Das Tool „Phantom“ ist eine SOAR Software aus dem Hause SPLUNK. Es hilft bei der Automatisierung von sich wiederholenden Aufgaben und kann mit anderen Systemen verknüpft werden.

IBM Resilient

IBM Resilient erfasst und kodifiziert Incident-Response-Prozesse in Playbooks, um einem Sicherheitsteam Wissen zur Behebung von Vorfällen zur Verfügung zu stellen. Zudem ksnn es Sicherheitsvorfälle visualisieren, um Prioritäten zu setzen und Maßnahmen zu ergreifen.

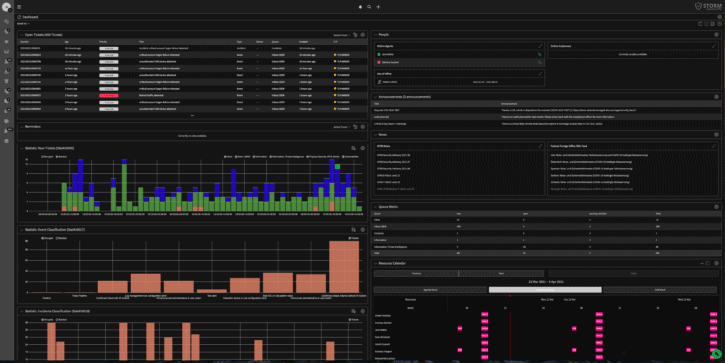

STORM powered by OTRS

Die SOAR Software STORM priorisiert, kategorisiert und automatisiert Sicherheitsvorfälle. Orchestrierung, Automatisierung und Reaktion auf diese Vorfälle werden unmittelbar verwaltet. Das große Plus dieses Tools: Digitale Verschlüsselung, Signierungsstandards (PGP und S/MIME) und Revisionssicherheit der Kommunikation bei aufkommenden Events/Incidents. Sowie kein Zeitverlust durch vordefinierte Prozesse für Sicherheitsteams.

STORM SOAR Software bedeutet top Incident Management.

Orchestrierung | Automatisierung | Reaktion | Kommunikation

Mehr über STORMKategorien

- Allgemein (88)

- Corporate Security (26)

- Customer Service (31)

- Digitale Transformation (54)

- ISMS (1)

- ITSM (36)

- Leadership (22)

- Mit OTRS arbeiten (15)

- OTRS im Einsatz (8)

- Über die OTRS Group (21)

- Unternehmenskultur entwickeln (13)