ISO/IEC 27001 – Der internationale Standard

Mit der ISO/IEC 27001 wurde ein internationaler Standard geschaffen, welcher definiert, wie Organisationen ihr Informationssicherheit-Managementsystem zu betreiben und zu pflegen haben, um aufkommende Risiken zur Informationssicherheit optimal zu behandeln. ISO/IEC 27001 beschreibt weiterhin die Anforderungen für die Bewertung und Behandlung der Informationsrisiken, die für das jeweilige Unternehmen oder die Organisation gelten. Eine Zertifizierung nach ISO/IEC 27001 ist für viele Unternehmen mittlerweile Pflicht.

Warum ist eine ISO 27001 Zertifizierung wichtig?

Die Zertifizierung eines ISMS nach ISO/IEC 27001 ist ein wichtiges Qualitätsmerkmal für den Betrieb des ISMS aber auch für das Risikomanagement eines Unternehmens. Mittlerweile ist die Zertifizierung Voraussetzung für viele Investoren und Partner für eine Zusammenarbeit, aber auch je nach Unternehmen und Sektor gesetzlich verpflichtend. Die Zertifizierung hilft Ihnen durch den zugehörigen Maßnahmenkatalog strukturiert und nach internationalen Standards den Aufbau und Betrieb Ihres ISMS zu vollziehen. Dieser umfasst die folgenden Handlungsanweisungen:

- Identifizieren Sie Risiken

- Schützen Sie Daten

- Reduzieren Sie Haftungsrisiken

- Schaffen Sie Sicherheit bei Mitarbeitern

- Steigern Sie das Vertrauen in das Unternehmen und dessen Governance, Risk & Compliance Management (GRC)

- Steigern Sie die Wettbewerbsfähigkeit

Wenn du alle Risiken kennst, werden die Risiken nicht kleiner, aber die Gefahr, ihnen zum Opfer zu fallen, sinkt.Georg Wilhelm Exler

ISO 27001 Zertifizierung – Pflicht für KRITIS Betreiber

Betreiber kritischer Infrastrukturen KRITIS, sind seit dem 31. Januar 2018 dazu verpflichtet das von ihnen betriebene ISMS nach DIN ISO/IEC 27001 zu zertifizieren, um nachzuweisen, dass die Anforderungen zur Aufrechterhaltung der Informationssicherheit erfüllt werden. Hierfür trägt die Geschäftsführung die Verantwortung zur Umsetzung und Aufrechterhaltung.

Folgende Sektoren zählen zu KRITIS

- Energie

- Gesundheit

- Informationstechnik und Telekommunikation

- Transport und Verkehr

- Medien und Kultur

- Wasser

- Finanz- und Versicherungswesen

- Ernährung

- Medien & Kultur

- Siedlungsabfallentsorgung (nach BSIG)

- Staat und Verwaltung

Was sind die Anforderungen an eine ISO 27001 Zertifizierung?

Grundsätzlich besteht die Anforderung darin, dass ein Unternehmen alle sicherheitsrelevanten Themen, Zuständigkeiten, Informationen, Notfallpläne in Prozesse im ISMS abbildet und Zuständigkeiten klar definiert.

Auch die Pflege und Aktualisierung des ISMS, um auf Änderungen im Unternehmen und damit verbundene Risiken zu reagieren sind verpflichtend.

Die folgenden Punkte müssen vor dem Zertifizierungsprozess abgearbeitet sein:

Organisation

- Organigramm des Unternehmens

- Verantwortlichkeiten & Stakeholder

- Begründung für die Anwendung (Statement of Applicability)

- Analyse für die Einordnung des ISMS im Unternehmen

- Analyse und Definition der Anforderungen der jeweiligen Stakeholder

- Übersicht aller gesetzlichen und regulatorischen Anforderungen zur Informationssicherheit im Unternehmen und den Auswirkungen auf das ISMS

Führung

- Dokumentation der Ziele und Anforderungen zur Informationssicherheit

- Definition der Strategie zur Informationssicherheit

- Definition des Managements zur Steuerung des ISMS und der benötigten Ressourcen

- Implementierung einer Richtlinie zur Informationssicherheit

Planung

- Dokumentiertes Verfahren zur Risikobewertung

- Ausführliche Dokumentation des Risikobewertungs- und Behandlungsprozesses

- Ergebnisse zu Risk-Assessments und -Analysen

- Ergebnisse zur Risikobehandlung

- Definition der Ziele zur Informationssicherheit und aller Stakeholder

Unterstützung

- Kommunikationsplan zur Kommunikation bzgl. der Informationssicherheit

- Vorhandene Infrastruktur und verfügbare Personen zur Umsetzung und Betrieb des ISMS

- Strategie für den Umgang mit den dokumentierten Informationen.

- Übersicht über Budget und notwendige Ressourcen

- Detaillierte Beschreibung aller Rollen mit Nachweis der Kompetenzen

- Dokumentiertes Schulungskonzept für Ihr ISMS

- Schulungsunterlagen und Nachweise zur Schulung der Mitarbeiter

- Kommunikationsprozess für interne und externe Kommunikation

Betrieb

- Nachweise zur Leistung des ISMS und der korrekten Ausführung der ISMS-Prozesse

- Dokumentierte Audit Programme und deren Ergebnisse

- Existierender Incident Response Plan, inklusive Kontaktlisten und Eskalationsplänen

- Dokumentation der KPIs und deren Erhebungsprozesse

- Verhaltensregeln, Prozesse und deren Beschreibung

- Arbeitsanweisung zur Beweissicherung bei Vorfällen in der Informationssicherheit

- Nachweise zur Behandlung und Korrektur von Abweichungen der Informationssicherheit

- Ergebnisse der Risikobewertung und Risikobehandlung

Die aufgeführten Punkte sind einer ausführlichen Checkliste der DEKRA entnommen. Die DEKRA stellt die Checkliste zum Download als PDF zur Verfügung.

ISO 27001 Zertifizierung auf Basis von IT-Grundschutz

Die IT ist der anfälligste und meist auch wichtigste Bereich im Unternehmen, den es zu schützen gilt. Ausfälle beeinträchtigen den Betrieb eines Unternehmens oft erheblich oder führen zum kompletten Ausfall. Der IT-Grundschutz ist eine vom BSI (Bundesamt für Sicherheit in der Informationstechnik) entwickelte Methode zur Identifikation und Umsetzung von Sicherheitsmaßnahmen in der IT einer Organisation bzw. eines Unternehmens.

Mit dem ISO 27001 Zertifikat auf Basis von IT-Grundschutz kann ein Unternehmen nachweisen, dass das betriebene ISMS die eigenen IT-Systeme gegen Gefährdungen schützt. Die angewandten BSI Methoden bilden hier die Grundlage für die Zertifizierung.

Das BSI bietet nach erfolgter Zertifizierung ein Testat an.

BSI-Standard 200-1

stellt die allgemeinen Anforderungen an ein ISMS dar.

BSI-Standard 200-2

ist der Standard mit 3 neuen Vorgehensweisen zur Umsetzung des IT-Grundschutzes:

- Basis-Absicherung: bildet den Einstig in die Etablierung eines ISMS.

- Standard-Absicherung: implementiert einen vollständigen Sicherheitsprozess und entspricht dem alten Standard 100-2.

- Kern-Absicherung: ist eine Vorgehensweise zum Einstieg, bei der nur ein Teil der im ISMS beinhalteten Informationen betrachtet wird.

Der Standard 200-2 stellt die Basis für den Auf- oder Ausbau eines ISMS dar. Wobei die Basis und Kernabsicherung für kleine bis mittlere Unternehmen den Einstieg in den IT-Grundschutz erleichtern sollen. Detaillierte Informationen erhalten Sie auf der Seite vom BSI.

Eine ISO 27001 Zertifizierung auf Basis des IT-Grundschutz ist für die Standard-Absicherung und für die Kern-Absicherung möglich. Das Testat wird vom BSI für beide Zertifizierungen angeboten.

BSI-Standard 200-3

Enthält alle für die Umsetzung des IT-Grundschutz zugehörigen Abläufe des Risikomanagements.

Ein anerkannter Auditor ist Voraussetzung für ein Testat des BSI

Achten Sie bei der Beauftragung von Auditoren zur ISO 27001 Zertifizierung darauf, dass die Auditoren vom BSI anerkannt sind. Nur so ist ein Testat des BSI zu erhalten.

Unter folgendem Link finden Sie eine Liste der vom BSI zertifizierten Auditoren.

Das IT-Grundschutz-Kompendium

Das IT-Grundschutz-Kompendium stellt, zusammen mit den schon genannten BSI-Standards die Grundlage für ein tiefgreifendes Verständnis zum Thema Informationssicherheit. Es enthält wesentliche Bausteine zu allen Bereichen der Gefährdung in der IT und den daraus resultierenden Anforderungen. Zusätzlich werden Handlungsempfehlungen und geeignete Sicherheitsmaßnahmen zur Verfügung gestellt. Das IT-Grundschutz-Kompendium wird jährlich in einer Edition veröffentlicht.

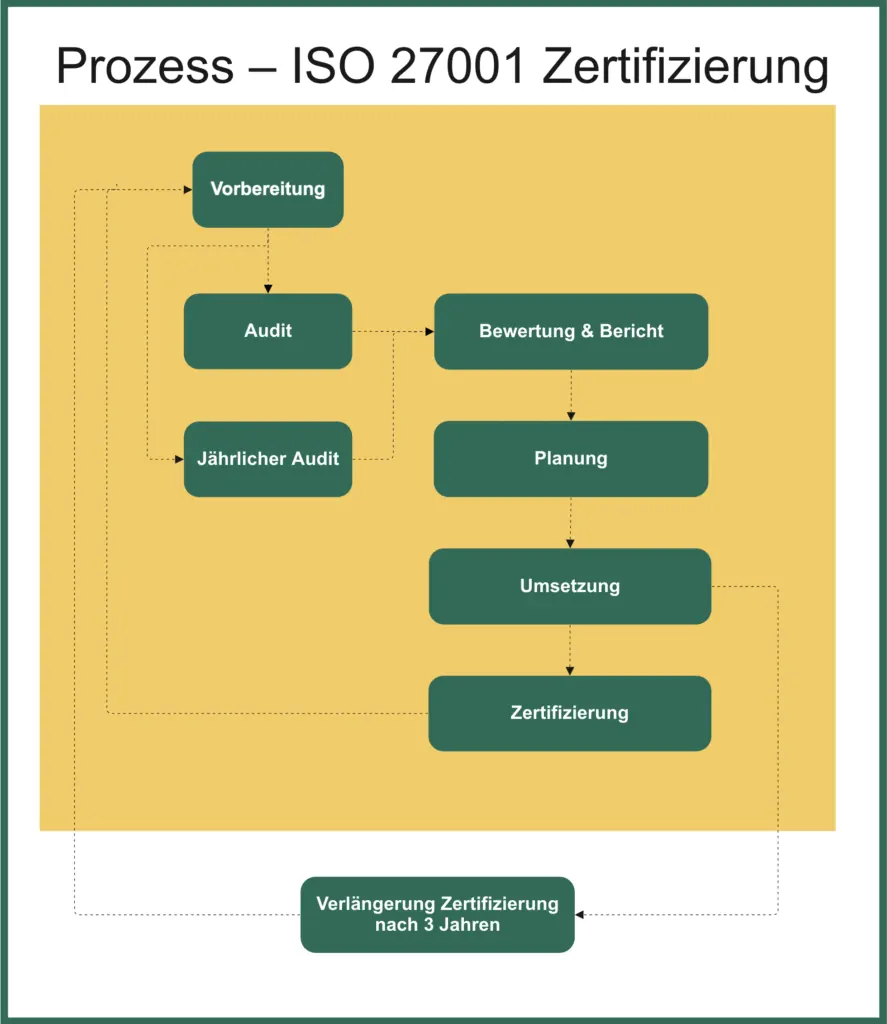

Der Zertifizierungsprozess

Der Ablauf des Zertifizierungsprozesses gliedert sich in acht Phasen. Für die Vorbereitung und Umsetzung sollte also ausreichend Zeit eingeplant werden.

-

Vorbereitung

Überprüfung auf Vollständigkeit der Dokumente, der Dokumentation des ISMS, sowie die Einhaltung der vorgegebenen Normen. Hier sollte ggf. schon der Auditor mit einbezogen werden.

-

Audit

Das Audit umfasst die Überprüfung aller Dokumente, Bescheinigungen und Prozesse des ISMS mit anschließender Prüfung auf deren Wirksamkeit.

-

Bewertung und Bericht

Bewertung der Ergebnisse aus dem Audit und abschließender Bericht.

-

Entwicklung

In Phase 4 erfolgt die Planung, der aus dem Audit resultierenden Maßnahmen.

-

Umsetzung

Im Anschluss werden die aus dem Audit resultierenden Maßnahmen umgesetzt und dokumentiert.

-

Zertifizierung

In der 6. Phase wird die Zertifizierung des ISMS mit einer Laufzeit von maximal 3 Jahren durchgeführt.

-

Jährlicher Audit

Nach Erhalt muss jährlich eine Überprüfung aller getroffenen Maßnahmen zur Informationssicherheit im ISMS erfolgen.

-

Verlängerung des Zertifikats nach 3 Jahren

Für die Verlängerung werden die 7 vorangegangenen Phasen einfach wiederholt.

ISO 27001 Zertifizierung Prozess

Die Kosten einer ISO 27001 Zertifizierung

Pauschal können die Kosten einer Zertifizierung schwer beziffert werden. Grundsätzlich kommt es auf die Größe des Unternehmens und die sicherheitsrelevanten Informationen und Prozesse, die in dem ISMS abgebildet werden müssen, an.

Die Kosten für eine ISO 27001 Zertifizierung können daher von 10.000 bis weit über 100.000 Euro umfassen.

Folgekosten

Für die folgenden Audits in den zwei Jahren nach der Zertifizierung entstehen weitere Kosten, die geklärt werden sollten. Auch die Zertifikatserneuerung, die nach dem dritten Jahr notwendig ist, muss in der Budgetplanung berücksichtigt werden.

ISMS Software gemäß ISO/IEC 27001

Oft findet man noch ein ISMS, die umständlich gemanagt werden müssen, weil sie aus einer Zusammenfassung unterschiedlicher Dokumente, oder einer Vielzahl von unterschiedlichen Quellen bestehen.

Eine zentrale Pflege ist oft nicht möglich. Ein adäquates Informationssicherheitsmanagement und auch notwendige Audits sind nur mit großem Aufwand zu gewährleisten.

Die richtige Software bedeutet Risiken vermeiden und Kosten sparen

Mit der richtigen Software dokumentieren Sie sämtliche Assets, verwalten Nachweise und Zuständigkeiten. ISMS Prozesse helfen bei der Umsetzung PDCA (Plan-Do-Check-Act) Zyklus. Das Zugriffsmanagement und die Revisionssicherheit einer modernen ISMS Software bieten weitere erhebliche Vorteile beim Betrieb eines ISMS.

Erfahren Sie von unseren Experten, wie Sie ganz einfach ISMS-Prozesse iin Ihrem Unternehmen implementieren können.

Kategorien

- Allgemein (88)

- Corporate Security (26)

- Customer Service (31)

- Digitale Transformation (54)

- ISMS (1)

- ITSM (36)

- Leadership (22)

- Mit OTRS arbeiten (15)

- OTRS im Einsatz (8)

- Über die OTRS Group (21)

- Unternehmenskultur entwickeln (13)